Zdarza się że pracownicy będący poza biurem a muszą dostać się do sieci LAN w pracy. Możemy oczywiście zrobić na swoim ruterze przekierowanie portów ale transmisja ta nie jest szyfrowana, ponadto takie przekierowania są męczące/nieskalowalne i robimy sobie tylko problem. Możemy również zestawić tunel VPN dla takich pracowników.

W FG (skrót od Fortigate) możemy skorzystać z dwóch tuneli:

- ipsec

- ssl-vpn

Opis tunel IPsec zostawimy sobie na inny dzień, a dziś pokaże jak ustawić SSL-VPN.

Możemy skorzystać z takiego tunelu na dwa sposoby:

- wchodząc na specjalny portal/stronę naszego FG.

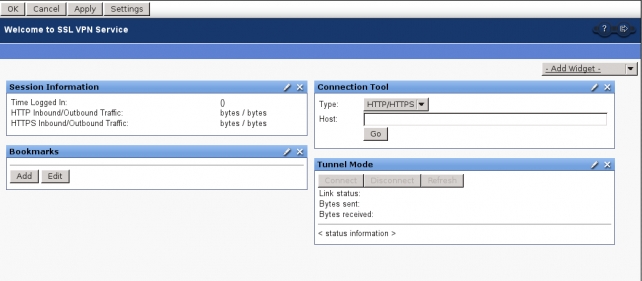

Po zalogowaniu zobaczymy zakładkę „Connection Tool”, gdzie mamy do wyboru protokoły takie jak: Telnet, Rdp, Ssh, Vnc, Http/Https, Ftp . Wybierając np.: protokół RDP i wpisując adres IP połączymy się ze zdalnym pulpitem komputera sieci LAN (aplet Javy).

Jakie są plusy w/w rozwiązania?– nie instalujemy żadnego programu na naszym domowym komputerze i wszystko robimy z przeglądarki.

Jakie są minusy? -za dużo wpisywania (chodzi o url ,login, hasło itp). Ponadto nie ma możliwości skorzystania z drukarki sieciowej(jest smb).

Po zainstalowaniu programu możemy zdefiniować naszego vpna( podając host, login, hasło).

Poniżej opis konfiguracji FG

1) Adresacja

Definiujemy adresy IP(pool), które będą nadawane komputerom łączącym się z naszym vpnem:

Wchodźmy do:

Firewall Objects → Address → Address – definiujemy naszą pulę adresów

2) Ustawiamy nowy portal

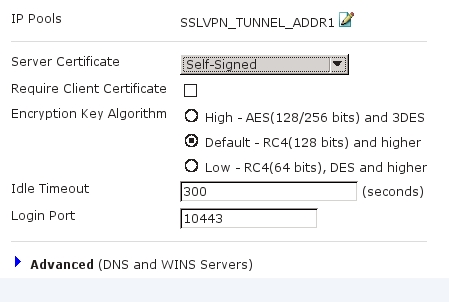

VPN → SSL → Config

VPN → SSL → Portal

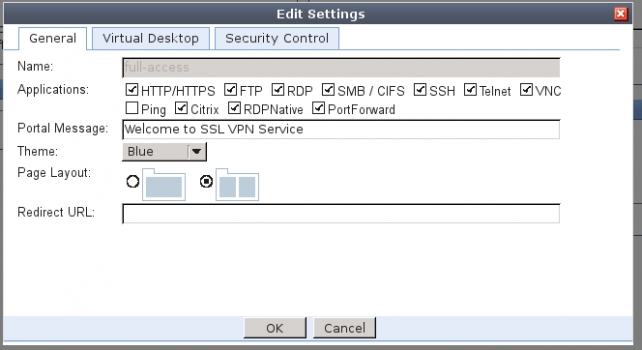

Domyślnie ( poniżej FortiOS 5.0) znajdują się trzy portale do wyboru. Edytujemy portal o nazwie Full-access .Wygląda on tak jak na zdjęciu poniżej.

Klikamy na Settings i wybieramy z jakich protokołów chcemy skorzystać po zalogowaniu się na portal.

Następnie edytujemy zakładkę Tunnel Mode, której używa program wgrany na nasz komputer.

Wybieramy nasz IP Pools oraz odznaczamy Split Tunneling.

3) Użytkownicy

User → User → User Tworzymy użytkowników którzy mają mieć dostęp do naszego Vpna

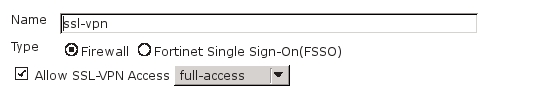

User → User Group → User Group Wyżej założonych userów dodajemy do nowej grupy pamiętając o wybraniu dla nich portalu.

4) Firewall**

**

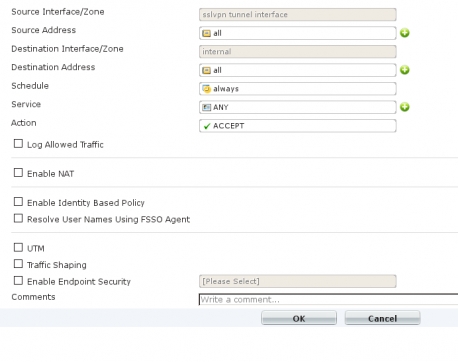

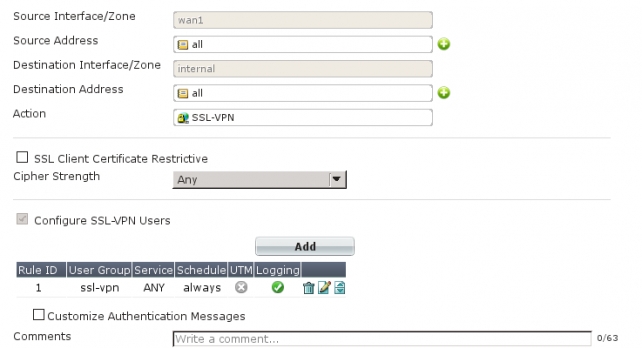

Policy → Policy → Policy

Zakładamy dwie Policy tak jak poniżej, uwzględniając oczywiście swoje nazwy interfejsu Wan, grupy userów itp.

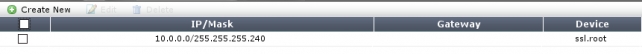

6) Definiujemy ruting**

**

Router → Static →Static Route

To by było na tyle. Można teraz połączyć się programem do naszego nowego VPNa.